Siber Güvenlik: Şirketler Ne Yapmalı?

Geçen hafta yayınladığımız Siber Güvenlik: Hacker Gibi Düşünmek makalemizde sıkı bir güvenlik politikası oluşturmak için gerekli stratejilerin ilk 5’ini açıklamıştık.

Bu yazımızda, daha teknik siber güvenlik önerileriyle devam ediyoruz.

6.Herşeyi Sorgula

Sık sık dile getirdiğim gibi, herşeyi sorgulayın, başkalarının doğrusunu kendi doğrunuz yapmayın. Mesela:

“Rakip şirket bu Firewall’u kullanıyor. Biz de öyle yapalım.”

veya

“Rakiplerimizin backup çözümü halen teyp ünitelerinde, bizim de öyle yapmamız gerekli”

şeklinde düşünmeyin.

Yada, size kendi ürününü satmaya gelen Satış Profesyonellerinin söylediği:

“Konusunda ürünümüz dünya lideri! Bizim kullandığımız teknolojiyi IBM, HP, GOOGLE… vs. de kullanıyor.”

sözlerine, “Vardır bir bildikleri” diye yaklaşmayın. “Benden önce mutlaka sormuşlardır” demeyin, sorgulayın. Kafanıza takılan sorulara, rasyonel olmayan cevapları uydurmaya çalışmayın.

Herşeyi Sorgula (Question Everything)her zaman yol göstericiniz olsun.

7.Güvenli Uzaktan Çalışma

Bir çok araştırma, Covid-19 sonrası tüm dünyadaki iş yapış biçimlerinin uzaktan çalışma biçimine dönüştüğünü ve hiçbir zaman eskiye dönülmeyeceğini ortaya koyuyor.

Bu sebeple işletmeler, bilişim altyapılarını çalışanları sanki sürekli uzaktan çalışıyormuş ve sürekli online olmaları gerekiyormuş senaryosuna göre kurgulamalı.

Son 15 yılda, iş süreçleri uzaktan çalışmaya göre dizayn edilmiş şirketlerde çalıştım ve bazı uzaktan çalışma yöntemlerini de kendim oluşturdum. Tecrübeme dayanarak bu konuda söyleyeceğim ilk şey:

Uzaktan erişimle çalışmak istiyorsanız atmanız gereken en önemli adım, ofis merkezli yapıdan Cloud merkezli yapıya geçmenizdir.

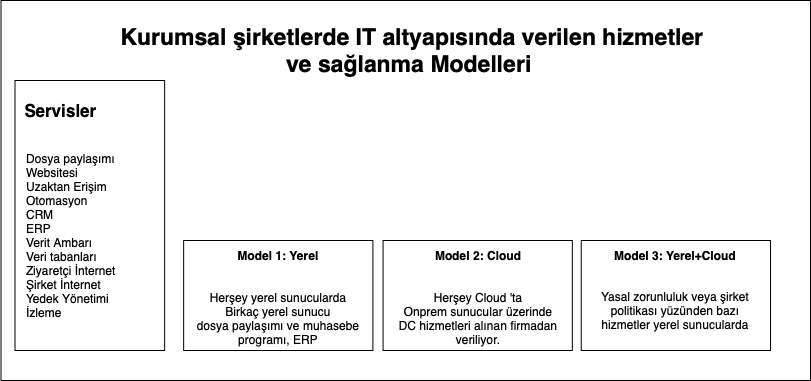

Zaten bir süredir işletmelerdeki hizmet alım modelleri Yerel Kaynaklardan, Bulut Platformlarına doğru evriliyor. Şirketlerde BT altyapısında verilen hizmetler, aşağıdaki tabloda görüldüğü gibi üç modelde sağlanıyor.

Ofis merkezli yapıda, kullanıcılar yerel ağ üzerinden ERP’de dahil sistemlere rahatlıkla bağlanabiliyor ve dosya alıverişi yapıp birbirlerine mesaj yazabiliyorlar.

Çok yakın tarihlere kadar, ofis ortamının en güvenli çalışma ortamı olduğu varsayılıyordu. Dışarıdan gelen ziyaretçiler ise kablosuz internet ile şirket ağından bağımsız şekilde internete bağlanabilmekteydiler.

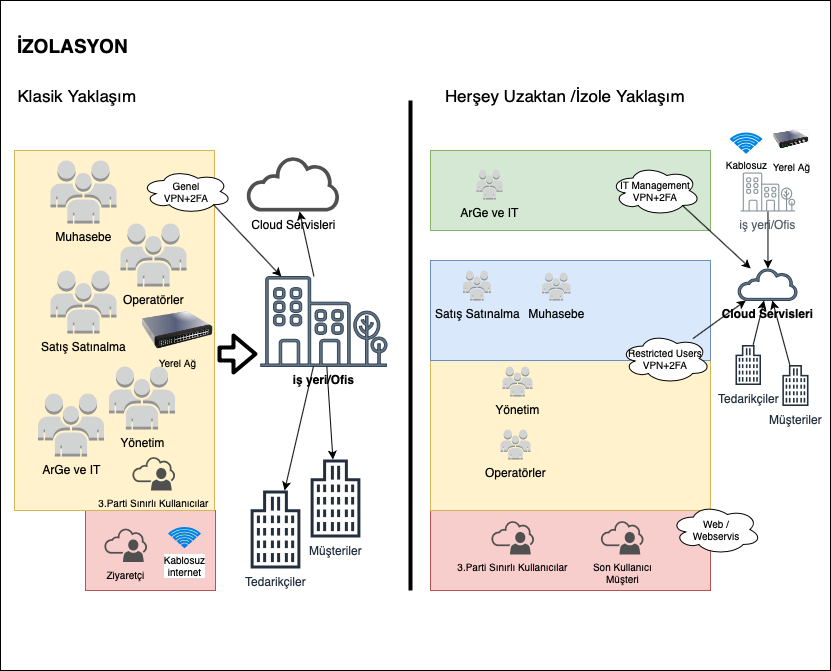

Bu tutum yaklaşık 10 yıldır yavaş yavaş terk ediliyor. Fakat, yeni DMZ networkleri tanıtmak da sürdürülebilir bir çözüm olmuyor. Aşağıdaki tablodaki İzole Yaklaşım‘da görüldüğü gibi daha kapsamlı bir segmentasyona ihtiyaç var.

Uzaktan erişim sağlayan bağlantıların hepsinde ve şirket içi bağlantılarda VPN ve 2FA en önemli enstrümandır. Yukarıdaki tabloda da göreceğiniz gibi, şirket çalışanları ofis içinden veya dışından sistemlere bağlanmak için mutlaka VPN yapmak zorundadırlar.

Uzaktaki cihazların tümünü güvensiz varsaymak

Uzaktaki cihazların güvenliğini sağlamak ve patch yönetimi yapmak çok zor ve bazen oldukça problemli bir hal almaktadır. Özellikle Servis Masasında çalışan kişiler için parola değişiklikleri bile ciddi sorunlar olabilir.

Uzaktaki Cihazların yönetimi için günümüzde kullanılan yöntemler kolay olmadığı gibi Sürdürülebilir de değildir. Atak yüzeyini arttıran ciddi riskler barındırır.

Uzaktan bağlantı kuran cihazların güvenliği ile ilgilenmek için Antivirüs, Domain kontrolü, Policy, Uygulama Yönetimi gibi metodlar elbette bir miktar güvenlik sağlar.

Ancak, bence en iyi yöntem hiçbir kullanıcıya remote client üzerinde admin hakkı vermemektir. Şunu unutmayın bağlanılan uzak cihazlar en kolay ele geçirilebilecek envanterdir.

VDI çözümleri

Kullanıcılarınızın şirket içindeki faaliyetleri için bir VDI ortamının şart olduğunu düşünüyorum. VDI çözümlerini,

- Desktop sanallaştırması

- Bastion/Jumphost

olarak ikiye ayırmamız gerekir.

Desktop Sanallaştırma

Linux Desktop/MS/Citrix’de doğru çözümü bulmak için, mutlaka partner ve POC yapın. Load üzerinde nasıl sonuçlar ürettiğine göre karar verebilirsiniz.

Kesinlikle Demo ortamlar üzerinden karar vermeyin. POC şart koşun. En popüler platform Citrix olsa da, alternatif olarak Linux ortamları mutlaka incelemenizi tavsiye ederim.

Bastion/Jumphost

Pazarda şu anda kullanabileceğiniz bir yazılım maalesef bulunmuyor.

Halihazırda VPN bağlantısı sonrası, tüm sunuculara erişebiliyorsunuz, yaptığınız işlemlerin takibi ve sistemlerde yaptığınız değişiklikler sistem yöneticisi tarafından takip edilemiyor.

Kurucusu olduğum Nucleuss olarak bu konuda açık kaynaklı bir çözüm hazırlıyoruz. Her bir sistem yöneticisinin, sistemlere erişimi ve kullanacakları araçlar tanımlı olacak. Böylece izole bir şekilde sistemlere bağlanabilecekler.

8. İzolasyon

Bir önceki yazımızda da belirttiğimiz, Hackerler gibi düşünmeyi öğrenmek zorundasınız. Çünkü, tüm alt yapınızı sistemdeki açıklara göre planlamalısınız.

İzolasyon prensibi sistemlerinizi küçük adalara ayırır ve herhangi bir saldırıda yada problemde, sorunlu bölgeyi izole etmenizi sağlar.

Ayrıca, Sorun yönetimi yanında, iş sürekliliği sağlarken ve yedek yönetimi konularında da izolasyon vazgeçilmez olmalıdır.

Çünkü, sistemlerinizi izole edilmiş silolar oluşturarak kurarsanız, herbir izole yapıyı birbiri ile bağlayabilir veya sorun çıktığında alternatif çözümler üretebilirsiniz.

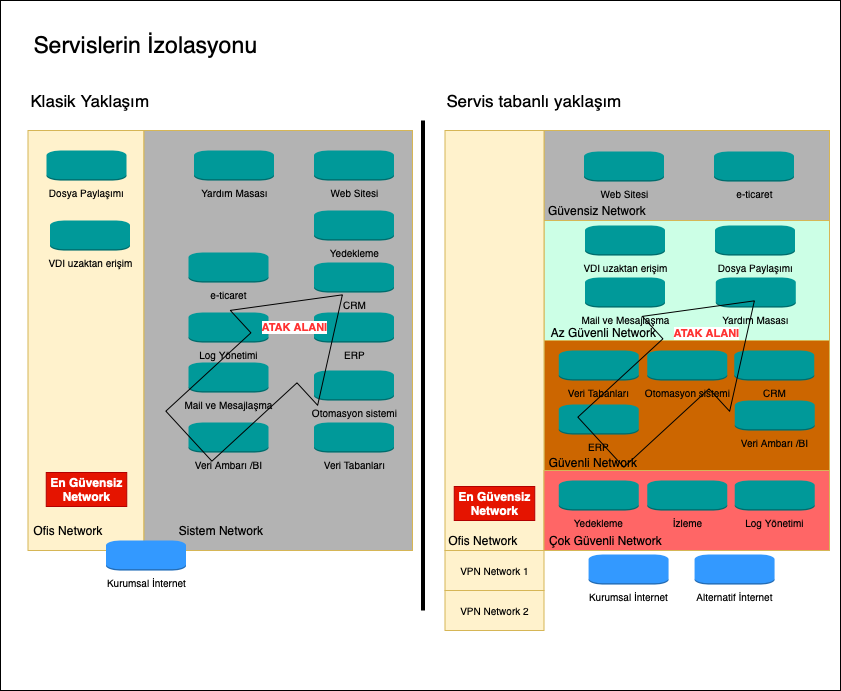

Aşağıdaki Servislerin İzolasyonu başlıklı diagrama bakın. Sistemlerinizi kurarken orada belirtilen şekilde bir segmentasyon yapmanız ve servis silolarını birbirleri ile ilişkilendirmeniz gerekir.

Şunu unutmayın:

Segmentasyon ne kadar çok artarsa saldırı yüzeyi o kadar azalacaktır.

Saldırı Yüzeyi (Atack Surface), kavramını da diagramda açık bir şekilde görebilirsiniz.

Diagram temsilidir, kendi kurgunuzda yeniden dizayn etmeniz gerekir.

Diagram temsilidir, kendi kurgunuzda yeniden dizayn etmeniz gerekir.

Sorun yönetimi

Birgün sistemlerinizden birine saldırganlarca erişileceği, bir kullanıcının laptopunun çalınacağını veya sinirli bir çalışanının size zarar vermek isteyeceği senaryolarından hareket edin.

Sistemlerinize İzolasyon prensibini düzgün uygulayabildiyseniz, sorunu izole edebilir ve izole edilmiş olan yapınızı analiz ederek hangi verilere erişildiğini ve zararın ne kadar büyük olduğunu görebilirsiniz.

Sorun çıktığında ne yapacağınızı iyi planlayın ve herhangi bir güvenlik ihlalinde atacağınız adımları tek tek önceden belirleyin. Örneğin; bir şifre mail içersinde açığa çıktıysa, tüm şifreleri değiştirmek ve şifre ile erişilen yerlerin loglarını kontrol etmek gibi…

İş Sürekliliği

İş sürekliliği, acil bir durumda sırayla yapılması gereken işlerin ayrıntılarıyla tanımlandığı bir dökümandır.

Acil bir durumda şirketinizdeki süreçleri ve izole ettiğiniz yapıları, iş sürekliliğine göre yapılandırmanız gerekir.

Mesela, Web’deki platformunuz güvenlik sorunu yaşıyor. Böyle bir durumda, iş sürekliliği dökümanınız varsa, hasarın tespiti sonrası, yedeklerinize nasıl geri döneceğinize dair elinizde sağlam bir eylem planınız olur.

İş sürekliliği dökümanınızda mutlaka, izole edilmiş yapıların birbirleriyle nasıl bağlanacaklarını ve kimin bu konulara yetki sahibi olduğu konularını da tanımlamalısınız.

Zira, geçmişte bir kasa anahtarını yanına alarak izne giden bir genel müdür yüzünden 5 gün çalışamayan kurum biliyorum.(Backup tapeleri kasadaymış)

İş sürekliliği konusunu ayrıntılı olarak tariflediğiniz bir süreç yaratın.

Kırmızı düğme

Bazen sistemlerin çalışmaması çalışmasından iyi olabilir

Son zamanlarda sıklıkla duymaya başladığımız bu terim, sistemlerde ciddi bir problem çıkması veya herhangi bir güvenlik sorununda sistemlerin çalışmasını durdurma kararını ifade eder.

İş sürekliliği dökümanınız içersinde Kırmızı Düğme durumlarının ne olduğu ve kimin bu otoriteye sahip olduğu, sonraki süreçler açıkça belirtilmelidir.

Yedek yönetimi

Eğer sisteminiz Hacklenmiş ve siz farkında değilseniz, uzunca bir süredir aldığınız yedek saldırganlar tarafından çoktan şifrelenmiş veriler olabilir. Bu nedenle Yedekleme Frekansı, hayati önem taşır.

Her zaman için dönülebilecek bir yedeğe ulaşmak için;

Yedekleriniz haftalık ve aylık olmalı, özellikle aylık yedeklerinizin 2 yıl saklanması gerekmektedir.

Backuplar, Restore Test kadar gerçektirler.

Backup sistemleri, özellikle Restore Testleri yapılmadığında çok kırılgan ve güvenilmez olabilirler. Backup üniteleriyle, defalarca geri dönemeyen backuplar gördüm.

Günümüzde iş sürekliliği ve yedek yönetimi hizmeti üreten birçok çözüm mevcut.Yedekleme sistemlerinizi planlarken, inovatif çözümler sunan Veeam gibi ürünleri mutlaka inceleyin.

Ürünlerin sunduğu özellikler içinde aranması gerekenen en önemli parametre izolasyon olmalıdır. İzole bir şekilde yedeklenmiş verileri, uzak veya alternatif medyalara belli aralıklarla mutlaka kopyalamalısınız.

Konfigürasyon yedekleri

“HA firewall var, neden birşey olsun ki? Yedek Config diğerinde…”

diyen bir arkadaşımın elektrikler yüzünden yaşadıkları, oldukça can sıkıcıydı. Çalıştığı şirket, 2 hafta boyunca düzgün çalışamadı ve şirket içi otomasyonlarının yurt dışı bağlantı konfigürasyonlarını yapmaları çok uzun sürmüştü.

Konfigurasyon dosyalarının yedeklenmesi konusunu, genel yedek yönetimi içersinde ele almanızı şiddetle tavsiye ederim.

Merkezi bir yedekleme yönetimi sunucusu yaratarak, sürüm kontrol(gitlab,gitea) yazılımları ile Ansible gibi bir otomasyon yazılımını birleştirerek kendiniz de konfigürasyonlarınızın yedeklerini rahatlıkla tutabilirsiniz.

Burada Linux kullanan kişilere verebileceğim çok basit ancak çok önemli bulduğum bir tavsiye var:

Linux sunucularda /etc dizini yaklaşık 50 MB büyüklüğünde olur. Bu büyüklük, her gün yedek aldığınızda bile değişmez. En azından, /etc2 dizini şeklinde sunucunun içinde klasörü kopyalayın.

Bu, bazı durumlarda hayat kurtarıcı olabilir.

Log yönetimi yazılımı (SIEM)

(Security information and event management)

Her türlü loglarınızı gönderebileceğiniz bir altyapı kullanmanızı öneririm. Log kaynakları ile yeni oluşan hedef loglar içinde düzgün tetiklenebilecek kurallar yazabilirsiniz.

Bu sayede, bir kullanıcının yetkisiyle çok farklı ip’lerden ve lokasyonlardan bağlandığı bilgisi size alarm üretebilir. Güvenlik ve geriye dönük analiz için loglarınızın merkezi bir yere toplamanızı size şiddetle öneririm.

Daha önce hacklenmiş sunuculara müdahale ettim. Genelde ilk karşılaşılan sorun, log dosyalarının silinmesi oluyor.

Ayrıca, SRE ve DevSecOps pratikleri de size mutlaka log ve configurasyonlarınızı merkezi yönetmenizi söyler.

Çözüm olarak Splunk veya ELK tercih edilebilir. Kişisel olarak, çok fonksiyonlu olarak kullanabildiği ve diğer araçlarla entegrasyona açık olduğu için ELK altyapısını tercih ediyorum.

9.Sosyal Mühendislik

Sosyal mühendisler, sistemlerin nasıl çalıştığını çözmek yerine, kişileri çözmeye odaklanır. Türlü hileyle, önemli bilgileri ele geçirmeye çalışırlar. Esasen dolandırıcılığın mühendisliğini yaparlar.

Sosyal mühendislik, hala en popüler ve en kolay sistem Hackleme yöntemidir. Çünkü onlarca kitabın okunmasını ve sistemlerin nasıl çalıştığının tersine mühendislik ile çözülmesini gerektirmez. Çok daha kolaydır.

Sosyal mühendisliğin önemini dünyaya ilk tanıtan kişi, Kevin Mitnick’tir. Sanal korsanların %99’u, Firewall üzerinden sistemlere saldırmayı değil, çok daha kolay olan yolu, sosyal mühendisliği tercih eder.

Bu konuda konuşulması gereken çok fazla konu var. Maalesef bu yazımda değinemeyeceğim. Ancak kendinizi korumanız için, çıkan makaleleri okumanızı önemle tavsiye ederim.

Sosyal Mühendislerden Korunmak İçin Bazı Tavsiyeler

- Parolalarınızı kağıtlara yazmayın,

- Kompleks parola kullanın

- Aynı parolayı birden fazla yerde kullanmayın

- Parola yöneticisi kullanın

- Parolanızı insanlara sesli olarak telaffuz etmeyin

- Maillerinizi bilgisayarınızda otomatik görüntülemeyin

- Size telefon etmiş tanımadığınız birisine, sosyal olarak güven sağlayacağı bilgiler vermeyin (Şirket sunucularının isimleri gibi)

- Geçen gün yaşadığınız güvenlik ihlalini hiç kimseye anlatmayın.

Twitter’de yaşanan son güvenlik ihlali

Daha önce yaşanan güvenlik açıklarından bilindiği gibi Twitter içersinde çalışan sistem yöneticileri (moderatörler). hiçbir VPN veya 2FA olmadan sistemlere bağlanıyorlar

Bunu bilen 17 yaşında bir oğlan önce,Linkedin üzerinden Twitter servis desk çalışanlarının isimlerini araştırmış. Sonra o kişilerin birbirleri ile ilgili Facebook, Twitter hesaplarından olan yazışmalarını incelemiş.

Hedef aldığı bir twitter çalışanını arayıp, mesela:

“Ben Twitter Yardım masasından arıyorum, nasılsın? James bana geçen akşam bilardoda senin neler yaptığını anlattı, Wow ” demiş.

Gerekli güven ilişkisini tesis ettikten sonra da,

“Senin şifrende 2 rakam arka arkaya yazılmış, onu değiştirmen gerekiyor” diyerek kancasını atmış.

Bunun üzerine çalışan:

“Nasıl olur? Benim şifrem XY1f4=4” diye cevaplamış.

Bu şifreyi alan oğlan, elindeki bilgiyi internetteki IRC kanallarında “Ben bir Twitter çalışanıyım, istediğiniz hesabı sizin için ele geçirebilirim” diye satmış.

İnternette okuduğum bilgilerden yola çıkarak, yaşananları senaryolaştırdım. Yaşananları tahmin etmek güç değil. Ben de meslek hayatım boyunca, benzeri durumlardada sağa sola şifre veren çalışanlara, hatta Genel Müdürlere bile rastladım.

Burada çok acı olan, Twitter gibi bir dünya devinin moderatörlerinin, VPN veya 2FA ile sistemlere erişmiyor olması.

Şöyle düşününce ne büyük bir tehlike altındayız hayal edin; Eğer, Twitter’i hackleyen oğlan, Trump’un hesabından Çin’e savaş ilan etseydi bir kaç saat içinde neler olabilirdi?

Unutulmaması gereken ek tedbirler

Aşağıda belirttiğim hususlar da zaman zaman hayat kurtarıcı olabilir.

VPN (IPs ec, L2TP, openvpn, EVPN) ve 2FA

Erişim sağlayacağınız insanların izlenebilmesi ve erişim kısıtlarının tanımlanabilmesi için, onları izole bir tünel ile bağlamanız gerekir. Bunun için de kurgularınızda, VPN ve 2FA mutlaka olmalıdır.Twitter’ın başına gelenler tamamen bunun eksikliğinden kaynaklanmıştır.

Firewall’lar Loadbalancer değildir ! (izolasyon)

Güvenlik duvarlarının üzerindeki ekstra özellikleri kullanmak, çoğunlukla başınıza iş açacaktır. O özelliklerin çoğu, ihalelere girebilmek için ve marketing olsun diye konmuştur.

Firewall üzerindeki bu tip özellikleri açarak, DDOS ve WAF gibi ataklara açık hale gelirsiniz. Sistemlerin zaafını test eden kişiler, sizin kullandığınız WAF, üç karmaşık Request yaptığında, firewall CPU ‘sunun %100 load yarattığını anlar. Bunu unutmayın!

Single purpose sunucular

Sistemleriniz için mutli purpose hizmet üreteceğiniz tek sunucu yerine, sadece belli hizmetler üreten farklı sunucular kullanın. Örnek olarak, Mail sunucunuzu aynı zamanda dosya paylaşımı için kullanmayın.

Veya LAMP sunucunuzun üzerinden web sayfanızı host etmeyin. Günün sonunda bir stack üzerinde çıkabilecek güvenlik açığı yüzünden ciddi bir etki alanı yaratmış olursunuz.

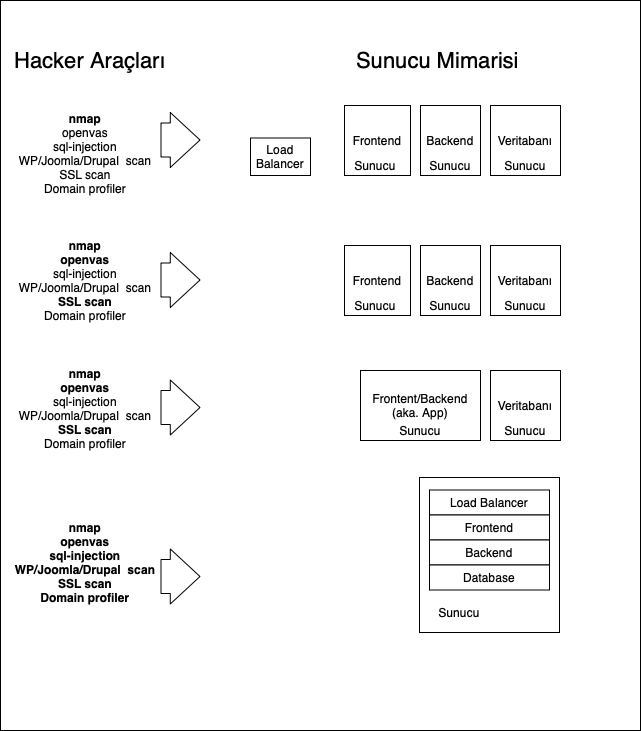

Grafik, güvenli mimariden, daha az güvenli mimariye doğru sıralanmıştır. LAMP sunucu üzerinde çıkabilecek güvenlik açığı tüm sisteme erişim sağlayacaktır.

Tüm erişimlerin loglanması ve %100 izlenebilirlik

Loglarınızı sürekli güncel ve saat senkronizasyonunu gözeterek merkez sunucularda toplayın.

Linux sunucularınızda mutlaka netconsole özelliğini aktive edin ve loglarınızı izole bir ortama sadece yazma erişimi vererek sağlayın. (Yukarıda Görsel içersinde LOG sunucusu en güvenilir ağ içersindedir)

Envanter Yönetimi (Yazılım donanım ve sürüm takibi)

Envanter dendiğinde genelde sadece donanım envanteri düşünülür. Bu, çokça yapılan ölümcül bir hatadır. Kullandığınız yazılımların sürümlerini mutlaka takip etmeniz gerekir.

Yazılımların yamaları ve yama takipleri için kullanabileceğiniz onlarca araç mevcut. Henüz bir yazılım kullanmıyorsanız, Ralph 3 açık kaynak yazılımını kullanmanızı tavsiye ederim.

Penetrasyon/Sızma Testleri

Yılda bir kez, profesyonel olarak güvenlik süreçlerinizi test ettirmenizi tavsiye ederim. Sızma testleri, süreçleriniz içersindeki zayıf ve güçlü yönleri görmenizi sağlayacaktır. Testlerin sıklığı yıllık olmak zorunda değildir.

Önemli olan, yıllık olarak güncellediğiniz Güvenlik Dökümanından önce testleri yapmanızdır. Böylece, yaptığınız düzeltmeleri yeni dökümana ekleyebilirsiniz. Kişisel olarak, en fazla iki yılda bir yapılacak bir sızma testini şirketlere öneririm.

Penetrasyon testlerini alacağınız firmadan, sosyal mühendislik ve süreçsel anlamda destek almanız önemlidir. Şirketiniz içersindeki süreçleri sizler biliyorsunuz ve varsaydığınız doğruları sorgulamıyor olabilirsiniz. Üçüncü bir göz, bu konuda size en doğru soruları soracaktır.

Mail Guruplar ve Güvenlik haberleri (mail-list ve sitelere üyelik)

Kullandığınız yazılımların güvenlik açıkları ve bunların takibini çok sıkı bir şekilde yapın. CVE ve MS tarafında güvenlik için hazırlanan blog siteleri var. Onlara ücretsiz üye olarak bu sorunu kolayca çözebilirsiniz.

Ayrıca kullandığınız ERP firması ile sıkı bir ilişki içinde olup çıkan güvenlik güncelemeleri hakkında sürekli bilgi alın.

Faydalanabileceğiniz güvenlik ile ilgili bazı web siteleri.

Bonus içerik,

T.C. Cumhurbaşkanlığı Dijital Dönüşüm Ofisi bir referans döküman yayınladı: “Bilgi ve İletişim Güvenliği Rehberi“. Referans bilgiler açısından oldukça güzel hazırlanmış, yapılacak güvenlik iyileştirmeleri için de çok iyi referans bilgiler içeriyor.

Taslak “Kurumsal Güvenlik Dökümanı” ise linktedir.

IT Yöneticisi Ne Yapmalı?

Şirketinizin ihtiyaçlarına göre “Kurumsal Güvenlik Dökümanı” oluşturmak ve bunu yaparken “Bilgi ve İletişim Güvenliği Rehberi” referanslarından faydalanmalıdır.